Kyberkriminalita ve VSS

IP kamerové systémy jsou dnes standardem v městech, firmách i domácnostech. Zároveň ale patří mezi nejčastější terče kyberútoků, protože často používají slabé zabezpečení a jsou připojené do veřejné sítě.

→číst více

Informační technologie se v současnosti staly nedílnou součástí fungování moderních organizací a významně ovlivňují jejich provoz, bezpečnost i konkurenceschopnost.

Informační technologie se v současnosti staly nedílnou součástí fungování moderních organizací a významně ovlivňují jejich provoz, bezpečnost i konkurenceschopnost. S rostoucí mírou digitalizace dochází ke zvyšování závislosti organizací na informačních systémech, a tím i k nárůstu bezpečnostních rizik spojených s jejich provozem. Zajištění odpovídající úrovně bezpečnosti informací se proto řadí mezi klíčové úkoly řízení organizací.

Bezpečnost informací je obvykle chápána jako schopnost chránit informace před neoprávněným přístupem, změnou, ztrátou nebo zničením. Základními pilíři bezpečnosti informací jsou důvěrnost, integrita a dostupnost, které představují základní rámec pro hodnocení a řízení bezpečnostních rizik. Tyto principy se neuplatňují pouze u tradičních informačních systémů, ale také u specializovaných technických řešení, která pracují s digitálními daty.

Mezi taková řešení patří také IP kamerové systémy, které jsou dnes běžnou součástí zabezpečení objektů a monitorování prostor. Tyto systémy využívají síťovou infrastrukturu, záznamová zařízení a softwarová rozhraní pro správu a ukládání obrazových dat. Vzhledem k tomu, že zpracovávají obrazové záznamy osob a provozních činností, představují IP kamerové systémy specifické IT aktivum s vysokými nároky na bezpečnost a ochranu informací.

Nedostatečné zabezpečení IP kamerového systému může vést k celé řadě negativních dopadů, mezi které patří například neoprávněný přístup k obrazovým záznamům, jejich manipulace, ztráta dostupnosti systému nebo porušení právních a organizačních předpisů. Z tohoto důvodu je nezbytné přistupovat k IP kamerovým systémům systematicky a řídit jejich bezpečnost prostřednictvím jasně definovaných pravidel a postupů.

Cílem této práce je zpracovat bezpečnostní politiku vybraného IT aktiva, konkrétně IP kamerového systému s využitím NVR, v prostředí organizace RH7 s.r.o. Práce se zaměřuje na vymezení významu tohoto aktiva, stanovení bezpečnostních požadavků a návrh opatření, která přispívají k ochraně informací a ke snížení bezpečnostních rizik spojených s jeho provozem.

1. Teoretická východiska bezpečnosti informací

Bezpečnost informací je disciplína, která se zabývá ochranou informací před nepovoleným přístupem, zneužitím, poškozením nebo ztrátou. Tento koncept zahrnuje soubor opatření, procesů a technologií, jejichž cílem je minimalizovat rizika spojená s používáním informačních systémů a dat v organizaci. Bezpečnost informací je součástí širšího řízení rizik a úzce souvisí s ochranou majetku organizace.

1.1 Principy bezpečnosti informací

Základním rámcem bezpečnosti informací je tzv. CIA triáda.

Tyto tři atributy tvoří základní cíle každého bezpečnostního programu a jsou využívány při návrhu politik, kontrol a mechanismů ochrany informací. [1]

1.2 IT aktivum a jeho význam v bezpečnosti informací

V kontextu bezpečnosti informací je aktivum jakýkoli prvek, který má pro organizaci hodnotu. To může zahrnovat data, hardware, software, sítě i dokumenty. IT aktivum je součástí informačního prostředí organizace a jeho bezpečnostní ochrana je klíčová k zajištění celkové důvěrnosti, integrity a dostupnosti informací.

Správná identifikace a klasifikace IT aktiv je důležitým krokem v řízení bezpečnosti, protože umožňuje organizaci stanovit, jaká opatření jsou potřeba k ochraně konkrétního aktiva a jak vysoké riziko je spojené s jeho ztrátou nebo narušením.

1.3 Bezpečnostní politika jako nástroj řízení

Bezpečnostní politika je formální dokument, který stanoví pravidla, odpovědnosti a postupy související s ochranou informačních aktiv v organizaci. Politika určuje, jaká opatření mají být přijata, kdo je zodpovědný za jejich dodržování a jak se má organizace chovat v případě bezpečnostních incidentů.

Bezpečnostní politika není technický návod, ale strategický rámec, který vytváří zásady ochrany a podporuje jejich důsledné uplatňování v celé organizaci.

Efektivní politika je:

1.4 Význam bezpečnostní politiky

Bezpečnostní politika:

Tento dokument je zásadní pro řízení bezpečnosti v organizacích všech velikostí a je často základním krokem při implementaci systému řízení bezpečnosti informací (ISMS). [3]

1.5 Systém řízení bezpečnosti informací (ISMS)

Systém řízení bezpečnosti informací (ISMS) je strukturovaný soubor politik, procesů, postupů a nástrojů navržený tak, aby organizace mohla spravovat své bezpečnostní aktiva s ohledem na rizika. Norma ISO/IEC 27001 je nejuznávanějším standardem pro zavedení ISMS a definuje požadavky na jeho implementaci. [3]

ISMS se zaměřuje na:

2. Charakteristika vybraného IT aktiva

2.1 Popis IP kamerového systému (NVR)

IP kamerový systém je elektronický systém určený k monitorování a záznamu video obrazu z vybraných prostor pomocí kamer připojených do počítačové sítě. Takový systém obvykle zahrnuje IP kamery, síťový videorekordér (NVR) a další komponenty umožňující zpracování, propojení a uchování videozáznamu. Kamery v takovém systému mohou přenášet obraz pomocí ethernetové sítě a poskytovat vzdálené sledování a správu záznamů.

Network Video Recorder (NVR) je zařízení, které přijímá digitální video data z IP kamer prostřednictvím sítě a ukládá je pro pozdější přehrávání a analýzu. NVR se liší od tradičních DVR systémů tím, že přijímá digitálně zpracovaná data přímo z kamer, nikoli analogové signály vyžadující konverzi.

IP kamerové systémy dnes často nabízejí rozlišení HD či vyšší, podporují funkce jako detekce pohybu, noční vidění a umožňují vzdálený přístup přes síťové rozhraní z mobilních či desktopových zařízení – což je důležité pro moderní bezpečnostní aplikace. [4]

2.2 Účel a význam IP kamerového systému pro organizaci

IP kamerové systémy plní v organizaci bezpečnostní a monitorovací funkce. Zajišťují nepřetržité sledování vybraných prostor (např. vstupů, chodeb, skladů nebo venkovních oblastí) s možností:

Pro organizaci jako RH7 s.r.o. je takový systém kritickým prvkem fyzické i kybernetické bezpečnosti, který přispívá ke snížení rizika ztráty majetku, narušení bezpečnosti osob či porušení provozních postupů.

IP kamerové systémy plní v organizaci bezpečnostní a monitorovací funkce. Zajišťují nepřetržité

Hranice zvoleného IT aktiva zahrnují:

Do rozsahu nepatří koncová zařízpokrení PC a mobily, síťová infrastruktura mimo segment dohledového systému, cloudové služby třetích subjektů a fyzický přístup k samotným objektům. [5]

2.4 Klasifikace aktiva z hlediska bezpečnosti

Z hlediska bezpečnosti informací lze IP kamerový systém klasifikovat podle modelu CIA:

Důvěrnost (Confidentiality):

Záznamy mohou obsahovat citlivé informace o osobách nebo provozu, které nesmí být zpřístupněny neoprávněným osobám.

Integrita (Integrity):

Manipulace s videozáznamy může narušit jejich důkazní hodnotu nebo ovlivnit výsledky šetření.

Dostupnost (Availability):

Systém musí být dostupný zejména v kritických situacích; jeho nedostupnost může vést k bezpečnostnímu selhání nebo ztrátě důkazů.

Tato klasifikace je základní součástí bezpečnostního hodnocení IT aktiv a je používána při řízení rizik. [4]

2.5 Význam IP kamerového systému v kontextu ISMS

V rámci systému řízení bezpečnosti informací (ISMS) představuje IP kamerový systém jedno z technických aktiv, jehož bezpečnostní opatření je nutno systematicky řídit.

To zahrnuje:

Takový přístup je v souladu s principy managementu IT aktiv a řízení rizik, jak je vyžadují mezinárodní normy pro bezpečnost informací.

3. Rizika spojená s IP kamerovým systémem

3.1 IP kamerový systém jako rizikové IT aktivum

IP kamerové systémy jsou typickým příkladem síťově připojených IoT zařízení, která vykazují zvýšenou zranitelnost vůči kybernetickým útokům kvůli faktu, že zpracovávají a přenášejí data přes počítačovou síť a bývají často vystavena internetu nebo vnitřní síti. Z tohoto důvodu je nezbytné kategorizovat je jako rizikové komponenty bezpečnostního prostředí organizace. Výzkumy potvrzují, že tyto systémy bývají často cílem útoků kvůli slabému řízení přístupu, výchozím heslům a nedostatku šifrování komunikace. [6]

3.2 Typické hrozby IP kamerových systémů

Mezi nejčastější hrozby u IP kamerových systémů patří:

3.3 Zranitelnosti IP kamerového systému

IP kamery a s nimi spojená zařízení vykazují několik typických zranitelností:

3.4 Dopady bezpečnostních incidentů

Bezpečnostní incidenty u IP kamerových systémů mohou mít víceúrovňové dopady:

3.5 Význam řízení rizik pro bezpečnostní politiku

Řízení rizik, tedy identifikace hrozeb, zranitelností a dopadů, je přímým východiskem pro tvorbu bezpečnostní politiky. Bez znalosti těchto rizik nelze efektivně navrhovat pravidla pro přístup, zabezpečení nebo reakce na incidenty. Autorské i vědecké zdroje poukazují na to, že bezpečnostní politika musí reagovat právě na identifikované hrozby a zranitelnosti, jinak ztrácí svůj účel

4. Bezpečnostní politika IP kamerového systému

Bezpečnostní politika IP kamerového systému stanovuje závazná pravidla, postupy, odpovědnosti a kontrolní mechanismy pro ochranu důvěrnosti, integrity a dostupnosti informací a souvisejících komponent systému. Tato politika je vypracována v kontextu normy ISO/IEC 27001, která požaduje existenci a pravidelnou revizi bezpečnostních politik jako součást systému řízení bezpečnosti informací (ISMS). [9]

Účelem politiky je zajistit, aby provoz, přístup, správa a reakce na incidenty byly prováděny systematicky, konzistentně a v souladu s legislativními, technickými a organizačními požadavky, které se vztahují na IP kamerový systém organizace RH7 s.r.o. [8]

Tato bezpečnostní politika se vztahuje na:

Politika neřeší technické detaily instalace, provozní interoperabilitu s jinými systémy nebo obchodní rozhodnutí nepřímo související s bezpečností.

Top management organizace je zodpovědný za:

4.3.2 Správce bezpečnosti informací

Správce bezpečnosti informací (SSI) je odpovědný za:

Uživatelé mají povinnost:

4.5 Opatření pro ochranu důvěrnosti, integrity a dostupnosti CIA

Integrita systému

Dostupnost systému

4.6 Reakce na bezpečnostní incidenty

4.7 Kontrola a aktualizace politiky

Požadavky na revize a aktualizace jsou analogické požadavkům kladeným na bezpečnostní politiky v rámci ISO/IEC 27001:2022. [10]

5. Řízení bezpečnostních incidentů

5.1 Vymezení bezpečnostního incidentu

Bezpečnostním incidentem se rozumí jakákoli událost, která má nebo může mít negativní dopad na důvěrnost, integritu nebo dostupnost informací či informačních systémů. V rámci systému řízení bezpečnosti informací (ISMS) je řízení bezpečnostních incidentů považováno za klíčový proces, jehož cílem je minimalizace dopadů incidentů a prevence jejich opakování. Norma ISO/IEC 27001 ukládá organizacím povinnost zavést procesy pro identifikaci, hlášení a řešení bezpečnostních incidentů jako součást řízení bezpečnosti informací (ISO/IEC 27001).

V kontextu IP kamerového systému se bezpečnostní incident týká zejména neoprávněného přístupu k systému, kompromitace záznamů, narušení provozu nebo porušení ochrany osobních údajů. [9]

5.2 Typické bezpečnostní incidenty IP kamerového systému

Mezi nejčastější bezpečnostní incidenty související s IP kamerovým systémem patří:

Evropská agentura ENISA uvádí, že bezpečnostní incidenty u síťových a IoT zařízení, mezi něž IP kamerové systémy patří, často vznikají v důsledku slabého řízení přístupů, nedostatečné aktualizace systémů a absence systematického monitoringu (ENISA).

5.3 Postup při řešení bezpečnostního incidentu

Organizace stanovuje jednotný postup řešení bezpečnostních incidentů IP kamerového systému, který zahrnuje následující kroky:

Identifikace incidentu

Každá osoba, která zaznamená podezřelou událost, je povinna tuto skutečnost neprodleně oznámit odpovědné osobě.

Hlášení a evidence incidentu

Incident je zaznamenán do interní evidence bezpečnostních incidentů.

Analýza incidentu

Odpovědná osoba posoudí příčinu incidentu, jeho rozsah a dopady na systém a organizaci.

Reakce a nápravná opatření

Jsou přijata opatření k omezení dopadů incidentu, obnovení provozu a zabránění opakování.

Uzavření incidentu a vyhodnocení

Incident je formálně uzavřen a jeho řešení je vyhodnoceno. [11]

5.4 Evidence a vyhodnocování bezpečnostních incidentů

Veškeré bezpečnostní incidenty související s IP kamerovým systémem musí být systematicky evidovány. Evidence incidentů slouží jako podklad pro:

5.5 Vazba řízení incidentů na bezpečnostní politiku

Řízení bezpečnostních incidentů je nedílnou součástí bezpečnostní politiky IP kamerového systému. Informace získané při řešení incidentů slouží jako zpětná vazba pro:

6. Kontrola, revize a aktualizace

6.1 Význam kontroly bezpečnostní politiky

Kontrola dodržování bezpečnostní politiky představuje nezbytný nástroj pro zajištění její efektivity a praktické použitelnosti. Bez pravidelné kontroly nelze ověřit, zda jsou stanovená pravidla dodržována, zda odpovídají aktuálním rizikům a zda plní svůj účel v rámci systému řízení bezpečnosti informací. Norma ISO/IEC 27001 zdůrazňuje, že bezpečnostní politiky musí být nejen formálně zavedeny, ale také průběžně monitorovány a vyhodnocovány z hlediska jejich účinnosti (ISO/IEC 27001).

V kontextu IP kamerového systému kontrola přispívá k včasnému odhalení nedostatků v oblasti řízení přístupů, správy systému nebo reakce na bezpečnostní incidenty. [9]

6.2 Pravidelná revize bezpečnostní politiky

Bezpečnostní politika IP kamerového systému musí být pravidelně revidována, aby reflektovala změny v technologiích, hrozbách, organizační struktuře nebo legislativním prostředí. Revize politiky se provádí zejména:

6.3 Odpovědnosti za kontrolu a aktualizaci politiky

Odpovědnost za kontrolu a aktualizaci bezpečnostní politiky IP kamerového systému je rozdělena mezi několik rolí:

6.4 Kontrolní mechanismy a audit

Kontrola bezpečnostní politiky může být realizována prostřednictvím:

6.5 Neustálé zlepšování bezpečnostní politiky

Bezpečnostní politika IP kamerového systému není statickým dokumentem, ale součástí dynamického procesu neustálého zlepšování. Výstupy z kontrol, auditů a řešení bezpečnostních incidentů slouží jako vstupy pro aktualizaci politiky a bezpečnostních opatření. Tento cyklus odpovídá principu „plan–do–check–act“ (PDCA), který je uplatňován v rámci ISMS. [9]

Cílem této práce bylo zpracovat bezpečnostní politiku vybraného IT aktiva, konkrétně IP kamerového systému organizace, a zasadit ji do kontextu řízení bezpečnosti informací. Práce vycházela z obecně uznávaných principů bezpečnosti informací a z normativních požadavků na systém řízení bezpečnosti informací (ISMS).

V teoretické části byly vymezeny základní pojmy bezpečnosti informací, význam IT aktiv a role bezpečnostní politiky jako nástroje řízení. Následně bylo IP kamerové řešení posouzeno jako specifické IT aktivum s vazbou na důvěrnost, integritu a dostupnost informací. Identifikace rizik spojených s provozem IP kamerového systému vytvořila podklad pro návrh bezpečnostní politiky a zdůvodnila potřebu systematického přístupu k jeho ochraně.

Stěžejní část práce tvořila bezpečnostní politika IP kamerového systému, která stanovila závazná pravidla pro řízení přístupu, odpovědnosti, reakci na bezpečnostní incidenty a kontrolu dodržování stanovených opatření. Politika byla koncipována jako normativní dokument, nikoli jako technický nebo projektový návrh, a je v souladu s požadavky kladenými na bezpečnostní politiky v rámci ISMS.

Součástí práce bylo rovněž vymezení procesu řízení bezpečnostních incidentů a mechanismů kontroly, revize a aktualizace bezpečnostní politiky. Tyto prvky podporují princip neustálého zlepšování bezpečnosti informací a umožňují organizaci reagovat na měnící se rizikové prostředí.

Zpracovaná bezpečnostní politika představuje ucelený rámec pro ochranu IP kamerového systému jako IT aktiva a může sloužit jako základ pro další rozvoj bezpečnostních opatření v organizaci. Přínosem práce je zejména propojení teoretických východisek bezpečnosti informací s praktickým návrhem normativního dokumentu, který odpovídá požadavkům akademické i odborné praxe.

Autor: Bc. Radek Hlaváč - 16.12.2025, VŠB-TUO

[1] DESTCERT. The CIA Triad – Confidentiality, Integrity and Availability [online]. Destcert, 2023 [cit. 2025-12-16]. Dostupné z: https://destcert.com/resources/five-pillars-information-security/

[2] EXABEAM. Information Security Policy: Definition and Key Elements [online]. Exabeam, 2023 [cit. 2025-12-16]. Dostupné z: https://www.exabeam.com/explainers/information-security/the-12-elements-of-an-information-security-policy/

[3] ISO/IEC. ISO/IEC 27001 – Systémy řízení bezpečnosti informací [online]. Legislativa.cz, [cit. 2025-12-16]. Dostupné z: https://legislativa.cz/zdroje/iso/iso-27001

[4] GET SAFE AND SOUND. What is an NVR? [online]. Get Safe and Sound, neuvedeno [cit. 2025-12-16]. Dostupné z: https://getsafeandsound.com/blog/nvr-meaning/

[5] SYNOLOGY. Jak zvolit vhodný kamerový systém pro menší podnik [online]. Synology Inc., neuvedeno [cit. 2025-12-16]. Dostupné z: https://blog.synology.com/cs-cz/jak-zvolit-vhodny-kamerovy-system-pro-mensi-podnik-kvalitu-sezenete-i-zdarma

[6] Asimily. IoT Security Camera Vulnerabilities Exposed [online]. Asimily, neuvedeno [cit. 2025-12-16]. Dostupné z: https://asimily.com/blog/iot-security-camera-vulnerabilities-exposed/

[7] Lindenius, M. A Security Vulnerability Analysis of Internet Protocol Cameras [online]. Diva-Portal, 2025 [cit. 2025-12-16]. Dostupné z: https://www.diva-portal.org/smash/get/diva2%3A1966823/FULLTEXT01.pdf

[8] SYTECA. 10 Must-Have Information Security Policies (+ Features & Best Practices) [online]. Syteca, 2025 [cit. 2025-12-16]. Dostupné z: https://www.syteca.com/en/blog/information-security-policies

[9] ISO/IEC. ISO 27001:2022 Annex A 5.1 – Information Security Policies [online]. ISMS.online / ISO/IEC, 2025 [cit. 2025-12-16]. Dostupné z: https://www.isms.online/iso-27001/annex-a-2022/5-1-information-security-policies-2022/

[10] ENISA. Implementation guidance on security measures [online]. European Union Agency for Cybersecurity, 2024 [cit. 2025-12-16].

Dostupné z: https://www.enisa.europa.eu/sites/default/files/2024-11/Implementation%20guidance%20on%20security%20measures_FOR%20PUBLIC%20CONSULTATION.pdf

[11] NÚKIB. Řízení kybernetických bezpečnostních incidentů [online]. Národní úřad pro kybernetickou a informační bezpečnost, neuvedeno [cit. 2025-12-16].

Dostupné z: https://www.nukib.cz/cs/kyberneticka-bezpecnost

IP kamerové systémy jsou dnes standardem v městech, firmách i domácnostech. Zároveň ale patří mezi nejčastější terče kyberútoků, protože často používají slabé zabezpečení a jsou připojené do veřejné sítě.

→číst více

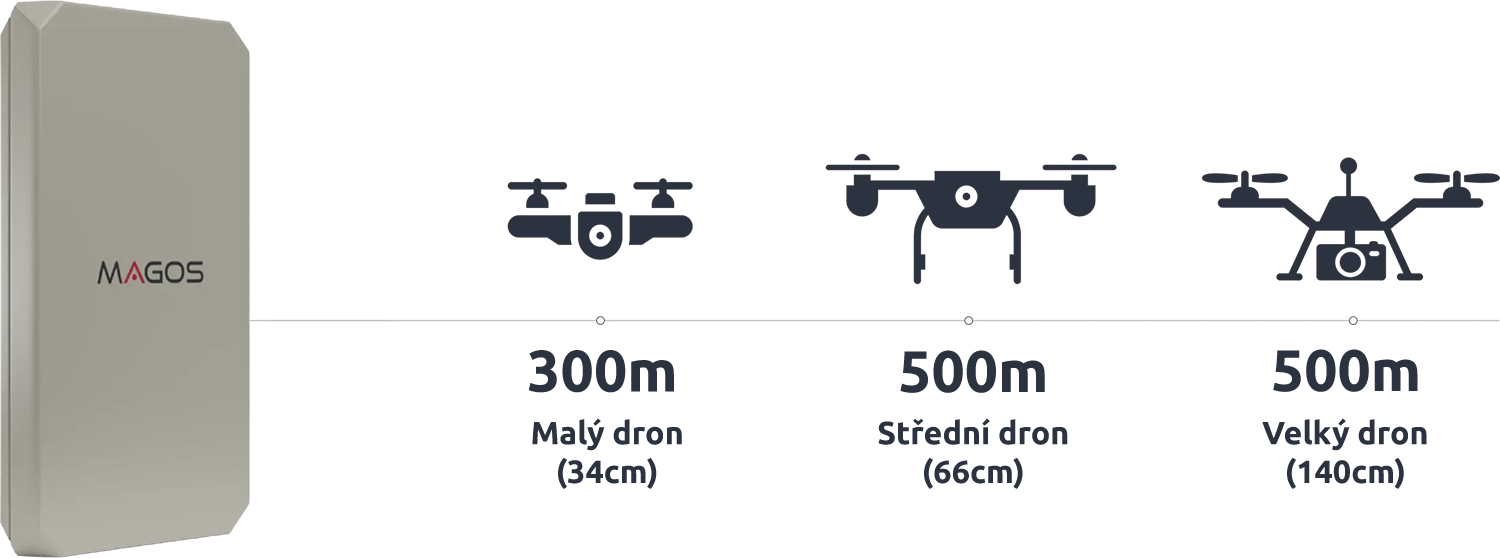

Společnost RH7.cz přináší na český trh pokročilé řešení pro detekci a eliminaci rizik spojených s provozem dronů – radarový systém MAGOS AR-300. Tato izraelská technologie představuje nový standard v oblasti ochrany vzdušného prostoru nad kritickou infrastrukturou, průmyslovými areály, logistickými centry i veřejnými institucemi.

→číst více